Foresight and Audit in Cloud Data Security: Challenges and Strategic Imperatives

Abstract

The migration from physical hard drives to cloud storage has significantly reshaped the information security landscape. Traditional methods of foresight—anticipating risks by directly analyzing hardware—are no longer feasible in cloud environments, where storage media remain fully under the provider’s control. To address these limitations, public institutions and enterprises must rely on structured audit processes aligned with data classification schemes (e.g., public, confidential, secret). This article examines the dual challenge of lost hardware foresight and the pressing need for audits that ensure compliance, resilience, and trustworthiness in cloud ecosystems.

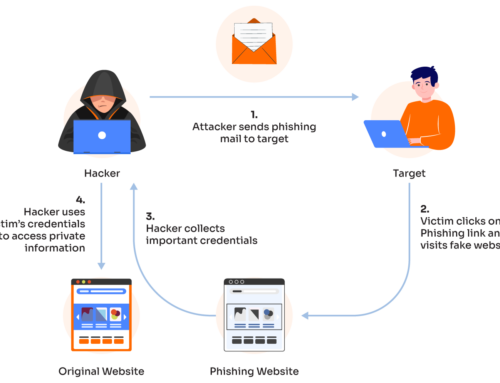

1. The Loss of Hardware-Level Foresight in Cloud Storage

In traditional infrastructures, information security teams could rely on direct access to hard drives for forensic analysis, residual data checks, and hardware-based monitoring. Such foresight information from hard drives allowed organizations to anticipate failures, validate sanitization procedures, and assess risks of data leakage.

In cloud environments, however:

-

Physical drives remain invisible to users.

-

Metadata, redundancy patterns, and recovery logs are managed exclusively by the provider.

-

Organizations cannot verify whether sensitive data is fully destroyed or merely flagged as “deleted.”

Thus, cloud customers lose a critical layer of visibility, making them dependent on the provider’s security guarantees. This structural limitation highlights the importance of regulatory frameworks and contractual agreements in ensuring trust.

2. The Role of Audit in Ensuring Security Compliance

For governmental agencies and enterprises managing sensitive information, audits are not optional but mandatory instruments of accountability. Effective audits in cloud environments must evaluate:

-

Data classification and handling according to confidentiality profiles (e.g., secret, restricted, public).

-

Secure communication channels tailored to each profile, ensuring availability, integrity, and confidentiality (the CIA triad).

-

Backup and redundancy policies that prevent uncontrolled proliferation of classified data.

-

Incident response and disclosure policies, ensuring transparency in case of breaches.

Without structured audits, providers may suppress evidence of breaches to maintain market reputation and competitiveness. This creates a dangerous misalignment between commercial interests and public security needs.

3. Security Profiles and Cloud-Specific Challenges

To operationalize data security in cloud ecosystems, organizations should adopt a multi-profile strategy:

-

Public information: Stored with emphasis on availability and low-cost redundancy.

-

Confidential information: Requires encryption at rest, controlled access policies, and monitored integrity checks.

-

Secret/Top-secret information: Must involve dedicated isolated environments, hardened communication channels, and periodic cryptographic key rotations.

Cloud storage must be adaptable to these varying profiles, ensuring segregation, resilience, and auditability at all levels.

4. Strategic Imperatives for Cloud Governance

Given the impossibility of hardware-level foresight and the risks of provider-driven opacity, organizations should prioritize:

-

Independent auditing mechanisms to verify compliance with international standards (e.g., ISO 27001, NIST 800-53).

-

Cryptographic erasure and key management to mitigate dependency on provider trust.

-

Mandatory incident reporting frameworks for cloud providers, especially when serving governmental clients.

-

Hybrid security models, where mission-critical classified data remains partially under sovereign control, while leveraging the scalability of public cloud for non-sensitive workloads.

Conclusion

The shift to cloud storage creates a paradox of trust: while offering scalability and efficiency, it strips organizations of traditional foresight and direct hardware oversight. For government institutions and regulated industries, auditing cloud environments by classification profiles becomes the cornerstone of maintaining availability, integrity, and confidentiality. Only through structured audits, transparent incident reporting, and cryptographic safeguards can organizations ensure that the cloud strengthens rather than undermines their security posture.

Prévision et audit dans la sécurité des données en nuage : défis et impératifs stratégiques

Résumé

La migration des disques durs physiques vers le stockage en nuage a profondément transformé le paysage de la sécurité de l’information. Les méthodes traditionnelles de prévoyance — anticiper les risques par l’analyse directe du matériel — ne sont plus possibles dans les environnements cloud, où les supports de stockage restent entièrement sous le contrôle du fournisseur. Pour pallier ces limites, les institutions publiques et les entreprises doivent s’appuyer sur des processus d’audit structurés alignés sur des schémas de classification des données (par ex. public, confidentiel, secret). Cet article examine le double défi de la perte de prévoyance matérielle et de la nécessité pressante d’audits pour garantir la conformité, la résilience et la fiabilité dans les écosystèmes cloud.

1. La perte de prévoyance au niveau matériel dans le stockage en nuage

Dans les infrastructures traditionnelles, les équipes de sécurité pouvaient compter sur l’accès direct aux disques durs pour l’analyse forensique, la vérification des données résiduelles et le suivi matériel. Ces informations de prévoyance issues du matériel permettaient aux organisations d’anticiper les défaillances, de valider les procédures de nettoyage et d’évaluer les risques de fuite de données.

Dans le cloud, cependant :

-

Les disques physiques restent invisibles pour les utilisateurs.

-

Les métadonnées, modèles de redondance et journaux de récupération sont exclusivement gérés par le fournisseur.

-

Les organisations ne peuvent pas vérifier si les données sensibles sont réellement détruites ou simplement marquées comme « supprimées ».

Ainsi, les clients cloud perdent une couche critique de visibilité, les rendant dépendants des garanties de sécurité des fournisseurs. Cette limitation structurelle souligne l’importance des cadres réglementaires et des accords contractuels pour instaurer la confiance.

2. Le rôle de l’audit dans l’assurance de la conformité

Pour les agences gouvernementales et les entreprises qui gèrent des informations sensibles, les audits ne sont pas optionnels mais des instruments obligatoires de responsabilité. Des audits efficaces dans les environnements cloud doivent évaluer :

-

La classification et le traitement des données selon des profils de confidentialité (ex. secret, restreint, public).

-

Les canaux de communication sécurisés adaptés à chaque profil, garantissant la disponibilité, l’intégrité et la confidentialité (le triptyque CIA).

-

Les politiques de sauvegarde et de redondance, afin d’éviter la prolifération incontrôlée de données classifiées.

-

Les politiques de réponse aux incidents et de divulgation, assurant la transparence en cas de violation.

Sans audits structurés, les fournisseurs peuvent cacher des preuves de fuites pour préserver leur réputation commerciale et leur compétitivité. Cela crée un dangereux désalignement entre intérêts commerciaux et exigences de sécurité publique.

3. Profils de sécurité et défis spécifiques au cloud

Pour opérationnaliser la sécurité des données dans les environnements cloud, les organisations doivent adopter une stratégie multi-profils :

-

Données publiques : stockage axé sur la disponibilité et la redondance à faible coût.

-

Données confidentielles : nécessitent chiffrement au repos, politiques d’accès contrôlé et vérifications d’intégrité.

-

Données secrètes ou très sensibles : exigent des environnements isolés dédiés, des canaux de communication renforcés et une rotation périodique des clés cryptographiques.

Le stockage cloud doit s’adapter à ces profils variés, garantissant segmentation, résilience et auditabilité à tous les niveaux.

4. Impératifs stratégiques pour la gouvernance du cloud

Étant donné l’impossibilité d’obtenir une prévoyance matérielle et les risques liés à l’opacité des fournisseurs, les organisations doivent prioriser :

-

Des mécanismes d’audit indépendants pour vérifier la conformité aux normes internationales (ex. ISO 27001, NIST 800-53).

-

L’effacement cryptographique et la gestion des clés afin de réduire la dépendance vis-à-vis de la confiance du fournisseur.

-

Des cadres obligatoires de déclaration d’incidents pour les fournisseurs cloud, en particulier lorsqu’ils desservent des clients gouvernementaux.

-

Des modèles hybrides de sécurité, où les données classifiées critiques restent partiellement sous contrôle souverain, tout en exploitant l’évolutivité du cloud public pour les charges non sensibles.

Conclusion

Le passage au cloud crée un paradoxe de la confiance : tout en offrant évolutivité et efficacité, il prive les organisations de la prévoyance et de la supervision matérielle traditionnelles. Pour les institutions publiques et les secteurs réglementés, l’audit des environnements cloud selon des profils de classification devient la pierre angulaire du maintien de la disponibilité, de l’intégrité et de la confidentialité. Seuls des audits structurés, une divulgation transparente des incidents et des garanties cryptographiques peuvent assurer que le cloud renforce — et ne mine pas — la posture de sécurité organisationnelle.

Leave A Comment